Apple'ın 'Kilitleme Modu'nun (Lockdown) güvenliğini masaya yatırdılar

Apple'ın iPhone'ları yüksek nitelikli ve hedefli siber saldırılarından korumak için devreye aldığı 'Kilitleme Modu" (Lockdown) ne kadar güvenli? Siber güvenlik uzmanları analiz etti.

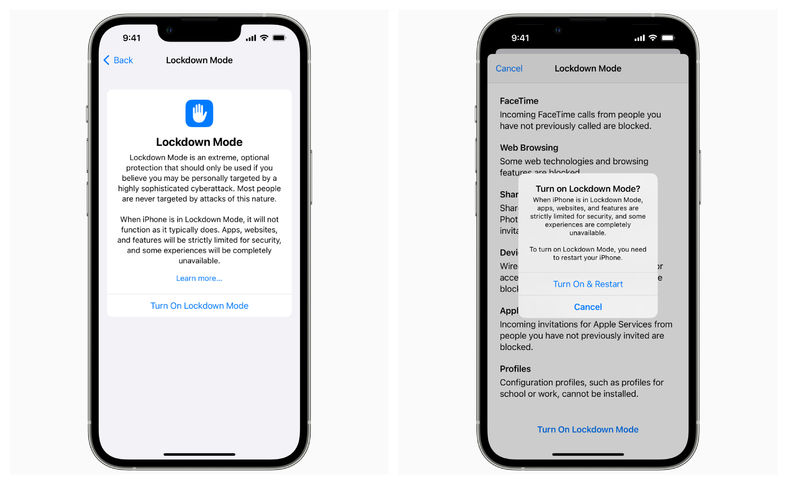

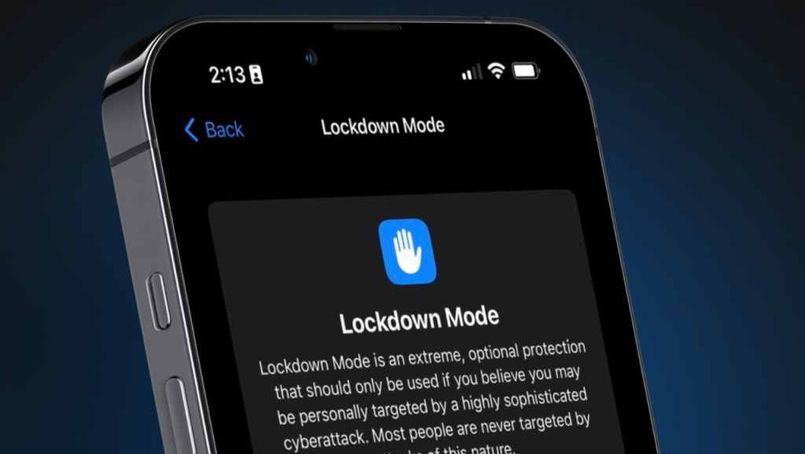

Apple bu ayın başlarında yeni 'Kilitleme Modu'nu (Lockdown) duyurdu. Bu özellik, risk altındaki kullanıcıları devlet destekli paralı casus yazılım geliştiren özel şirketlerin yüksek nitelikli ve hedefli siber saldırılarından korumayı amaçlıyor.

Bu tür bir saldırının en önemli örneklerinden biri 2021'deki Guardian araştırmasında vurgulanmıştı. Bu rapor, dünya çapında 30 binden fazla insan hakları aktivistinin, gazetecinin ve avukatın NSO Group tarafından oluşturulan Pegasus olarak bilinen bir bilgisayar korsanlığı yazılımı kullanılarak hedef alındığını gösteriyordu.

Siber güvenlik kuruluşu Kaspersky Baş Güvenlik Araştırmacısı Victor Chebyshev, Apple'ın yeni güvenli modunun Pegasus gibi saldırılara karşı etkili bir savunma olup olmayacağını değerlendirdi ve kullanıcıların hedefli saldırılardan etkilenme risklerini azaltmak için başka neler yapabileceğini analiz etti. değerlendirmeden öne çıkan başlıklar şöyle:

TAKİP EDİLDİĞİNDEN ŞÜPHELENENLER İÇİN

- “Kilitleme Modu” son derece kullanışlı bir dizi işlevden oluşuyor ve yalnızca üst düzey yetkililer, aktivistler veya gazeteciler için değil, tüm internet kullanıcıları için iş görüyor. Bu ayar ayrıca dijital olarak takip edildiğinden şüphelenen herkes için oldukça faydalı.

- Ancak insanların “Kilitleme Modu”nu etkinleştirdikten sonra cihazlarının tamamen güvende olacağı yanılsamasına kapılmaması gerekiyor. Bu cihazlara saldırmanın daha da zorlaşması, iOS platformuna yönelik sıfır gün güvenlik açıklarının fiyatlarının artmasını beraberinde getirmesi bekleniyor.

- Bununla birlikte bir cihaz çalışır durumda olduğu sürece, NSO Group'un Pegasus'u gibi pahalı casus yazılımlara ihtiyaç duymadan da takip edilmesi mümkün. Bu tarz bir gözetim örneğin hücresel operatörün baz istasyonunda gerçekleştirilebilir veya FindMy ekosistemi aracılığıyla bağlanan AirTag veya AirPod'lar gibi potansiyel hedefin sahip olduğu diğer ekipmanlar bu amaçla kullanılabilir. Saldırganlar bu sistem aracılığıyla fotoğraflar dahil olmak üzere kapsamlı cihaz verilerine erişebiliyor.

KULLANICILAR KENDİLERİNİ NASIL KORUYABİLİR?

Uzmanlara göre kişilerin kendilerini bu gibi saldırılardan tamamen korumaları için cihazlarını kapatıp bir Faraday kafesine yerleştirmesi gerekiyor. Tabii bu aşırı önlem cihazı kullanmayı imkansız hale getiriyor. Güvenlik konusuna yaklaşım günlük fonksiyonlarla güvenlik arasında bir uzlaşı gerektiriyor. Bu gibi özellikler saldırıyı zorlaştırıyor ancak saldırı riskini tamamen ortadan kaldırmıyor.

Pegasus gibi tehditlerin genellikle anlık mesajlaşma programlarındaki iletişimler de dahil olmak üzere mağdurla yapılan konuşmaları kaydetmeye odaklandığı unutulmamalı. “Kilitleme Modu” etkinleştirildiğinde cihazın Pegasus tarafından etkilenme olasılığı daha düşük olacaktır. Bunun sonucunda da saldırı vektörü uç cihazdan ilgili altyapıya doğru kayar, mesajlaşma sunucuları veya onlara hizmet eden personel gibi.

Pegasus gibi programlardan etkilenme riskini azaltmak için uzmanlar şunları öneriyor:

- Cihaz günlük olarak yeniden başlatılmalıdır. Cihazın düzenli olarak yeniden başlatılması, tıklama ve kalıcılık gerektirmeyen (Pegasus gibi) sıfır gün saldırılarına karşı etkili olabilir. Bir kişi cihazını her gün sıfırlarsa, davetsiz misafirin cihaza tekrar tekrar bulaşması gerekir.

- iMessage kapatılmalıdır. Mesaj uygulaması iOS'ta yerleşik bir hizmettir ve sıfır tıklama zincirleri için en iyi dağıtım mekanizması olarak varsayılan ayarlarda etkindir. Bu, mesajlaşma platformunu davetsiz misafirler için oldukça çekici kılar.

- Mesajlarla gelen bağlantılara tıklanmamalıdır. Sıfır tıklama gerektiren sıfır gün zincirleri SMS, e-posta veya mesajlaşma uygulaması gibi bir mesaj yoluyla iletilebilir. İlginç mesajlardan gelen bağlantıları açmak için en güvenli seçenek, tercihen masaüstü bilgisayar aracılığıyla TOR Tarayıcısı kullanmak veya daha iyisi Tails gibi kalıcı olmayan güvenli bir işletim sistemi kullanmaktır.

- Trafiği sürdürmek için VPN kullanılmalıdır. Bazı açıklardan yararlanma şekilleri, HTTP sitelerinde gezinirken veya DNS'yi ele geçirirken MitM'nin GSM saldırıları yoluyla sağlanır. Trafiği maskelemek için güvenilir bir VPN çözümü kullanmak, GSM operatörünün doğrudan internet üzerinden kullanıcıları hedeflemesini zorlaştırır. Saldırganlar örneğin dolaşım sırasında kişilerin veri akışını kontrol ediyorsa, bu hedefleme sürecini de karmaşıklaştırır.

#video#772857